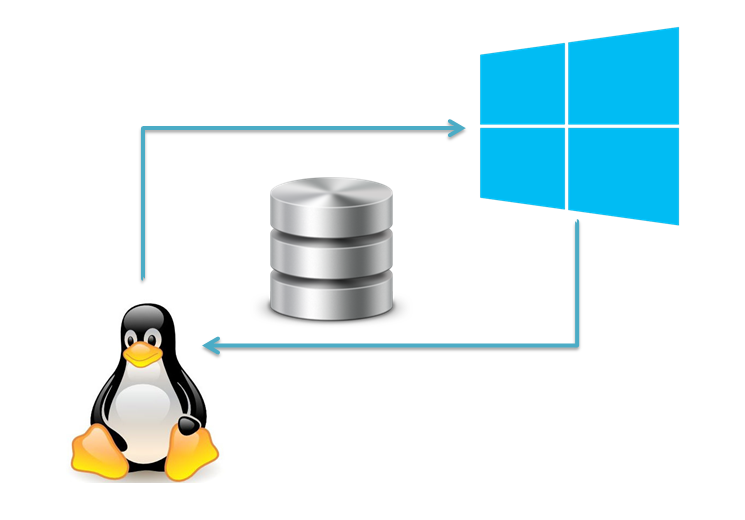

Медленно записываются файлы в Linux на NTFS, даже при использовании NTFS-3G? Есть решение!

Что делать, если прогресс копирования файлов на флешку в Linux не отображает реального прогресса записи

Некоторые не слышали о такой интересной возможности в Linux, как безопасная или мягкая перезагрузка. Рассмотрим эту возможность

Решение проблемы ldconfig: Файл (библиотека).so пуст; не был проверен.

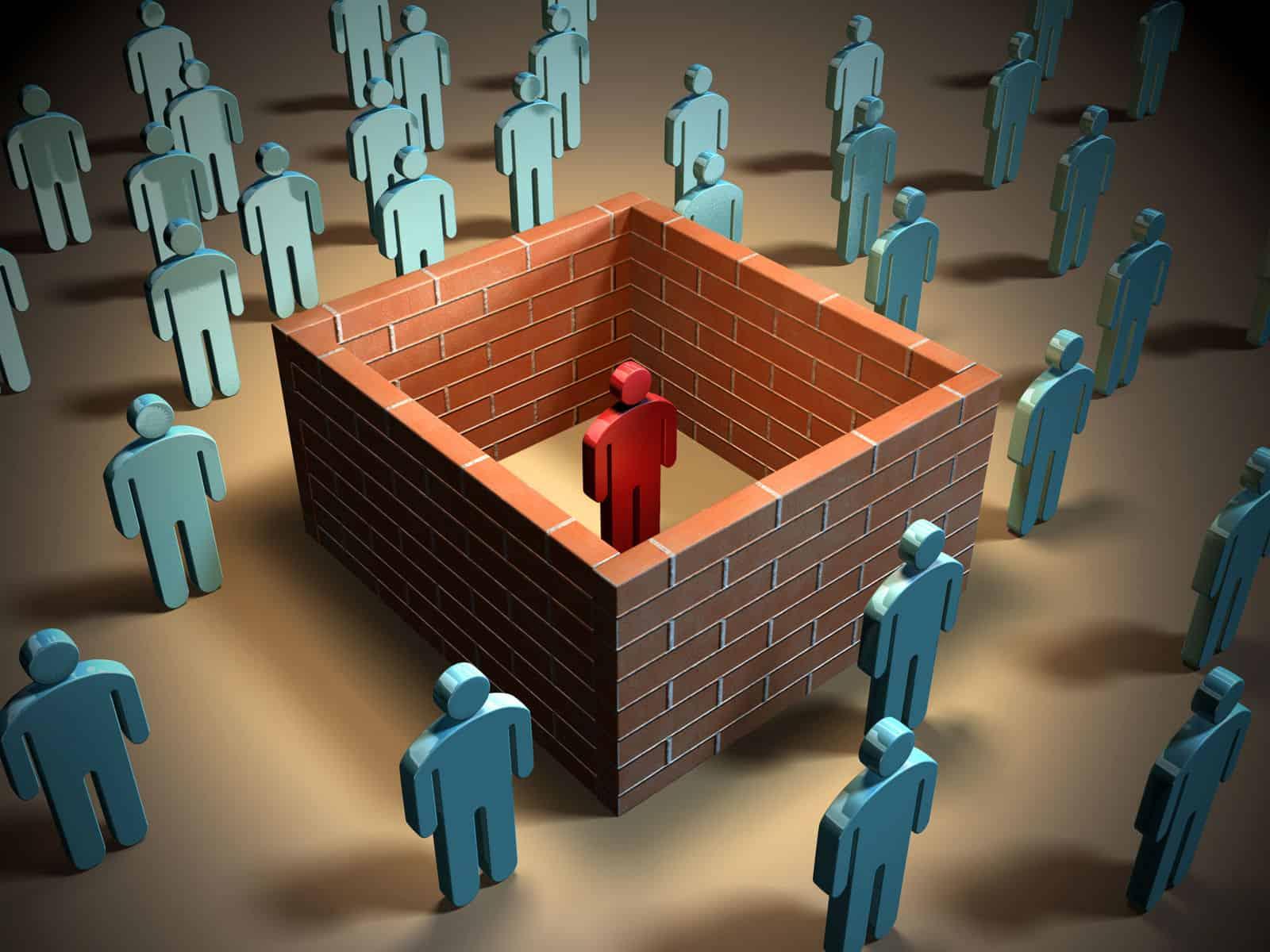

А давайте разберемся, зачем это нужен, и что вообще такое автономность Рунета, или как принято называть, изоляция Рунета

Исправление ошибки Rust no default toolchain configured

Небольшая статья о том, что же такое LA (Load Average) в Linux

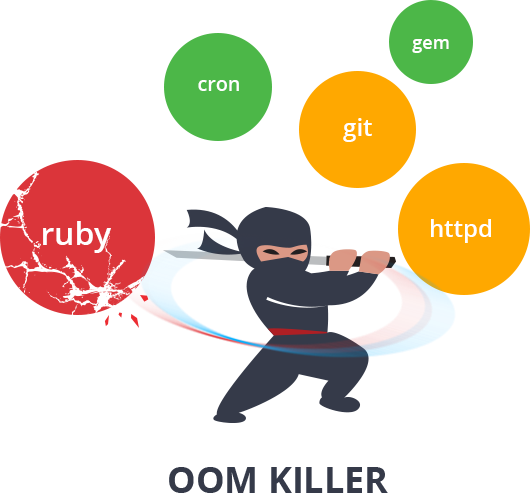

Ты всё ещё считаешь, что swap раздел не нужен? А он нужен! Поговорим об этом

Переводчик

Поддержите блог!